2023“技能兴鲁”网络安全赛项初赛Crypto-【little_hnp】

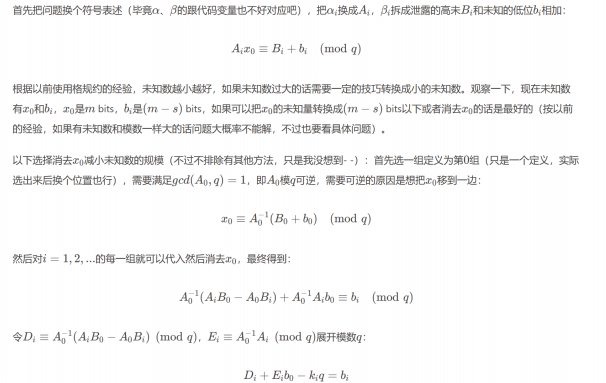

little_hnp 根据题目描述中的hnp可知,这是一个隐藏数问题,实际上这个形式来源于2022高校密码数学挑战赛。本题需要解一个aes,密钥来自于secret x y z,那么需要通过三种不同的hnp攻击方法获得xyz。 1.获取x 题目给出了若干组如下形式的方程: 但只泄露了 的高8位,格子的思路如下: 题目所给32组数据刚好能够规约出结果,BKZ优于LLL。 12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364# part1A = [3561678147813669042672186969104055553515262226168087322052560790885260761433, 17346407693442644010055116546363960164095133759884497841925887458500171929994, 109708398115455075114082 ...

2023“技能兴鲁”网络安全赛项初赛Web-【一只小蜜蜂】

一只小蜜蜂 WriteUp 鉴权漏洞 打开发现是Bees CMS CNVD使用高级搜索 搜索BEESCMS相关内容 其有一个后台登陆绕过 1只需要传入POST为_SESSION[login_in]=1&_SESSION[admin]=1&_SESSION[login_time]=8888888888888 即可登录后台 之后访问admin.php 通过后台文件上传就可以写shell拿flag了。 当然,这套CMS也存在任意文件读取等相关漏洞,也可以合理利用这些漏洞获得FLAG。 文件上传 上传点:/admin/upload.php 修改Content-Type 修改后上传,在/upload/img/.php即可访问。

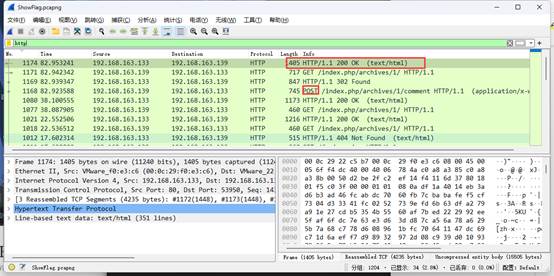

2023“技能兴鲁”网络安全赛项初赛Misc-【ShowFLAG】

ShowFLAG 工具与环境: 系统:Windows 11 工具:Wireshark 过程: 大部分是TCP、HTTP协议包。 过滤http包,看到POST数据包和一些响应包 追踪POST的HTTP流,搜索FLAG,找到FLAG,URL解码之后提交即可。

2023“技能兴鲁”网络安全赛项初赛Misc-【Datas_secret】

Datas_secret WriteUp 工具与环境: 系统:Kali Linux 2023.2a 工具:Volatility 3 Ver 2.4.1 过程: 解压压缩包,放到Kali桌面。 使用Volatility进行文件扫描,使用Grep过滤flag.txt 使用Dumpfile读文件,查看得到FLAG。

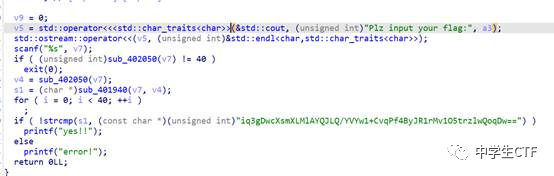

2023“技能兴鲁”网络安全赛项初赛Reverse-【HardRe】

HardRe 这道题不少人在赛后与我反馈说明明调试的时候都是这样,结果却不同… 程序放入IDA中逆向分析 表面上看起来像是一个base64编码 然后解密, 尝试后肯定是失败的 在base64编码的函数中首先是一个加法和xor 然后是base64编码 但是在结尾抛出了异常 而在base64函数中catch异常 函数执行的时候并没有执行第一个base64编码 将函数直接修改jmp到异常处理的地方 程序利用ptrace 进行反调试并且修改密钥的值 然后经过一个xtea加密 和一个base64编码 这个编码里面依然有加法和xor 然后是一个正常的base64 最后将字符串比较 所以整体加密思路 加法and 异或 -> Xtea加密 -> 加法and 异或 -> base64编码 根据这些逆向解密即可 123456789101112131415161718192021key=[i for i in range(32)]import structkey = struct.unpack('8L', bytes(key))#print(key ...

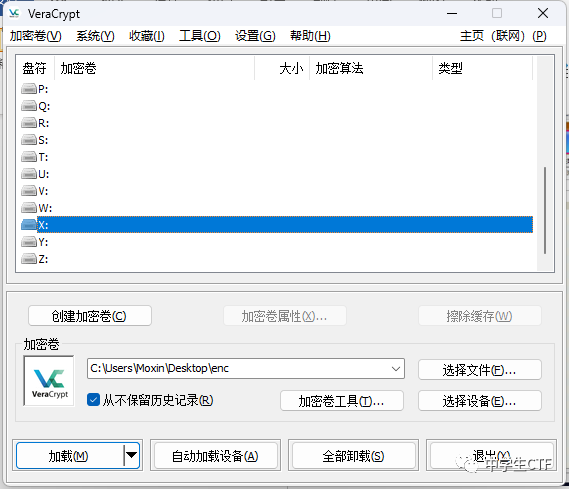

2023“技能兴鲁”网络安全赛项初赛Misc-【未知的加密】

未知的加密 爆破压缩包 使用010 Editor打开文件后,在文件末尾发现了如下内容: 翻译过来意思是,密码是SiertingXXXX,其中X是纯数字,也就是密码格式是Sierting0000这样的,那么现在需要爆破密码,爆破得到密码Sierting2023。 解压得到虚拟硬盘文件。 提取文件 使用DG分区工具,可以很方便的打开虚拟磁盘文件,将虚拟磁盘中的enc文件拿出来。 根据提示,应该是使使用类似TrueCrypt这样的软件进行的加密,直接打开则无法打开。 解密内容 使用VeraCrypt对其进行加载即可 使用密码Sierting2023进行解密,获得了.flag.swp文件和一个hint Hint信息没什么用 直接放到Linux环境,vim -r .flag.swp进行恢复(当然,直接文本文档也可以看到)

2023“技能兴鲁”网络安全赛项初赛Misc-【卑劣的手段】

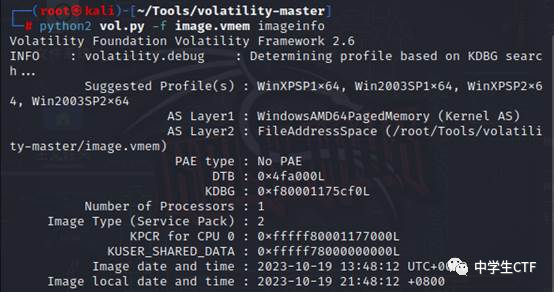

卑劣的手段 工具与环境: 系统:Kali Linux 2023.2a 工具:Volatility2 过程: 解压压缩包,放到Volatility2同目录下。 使用命令python2 vol.py -f image.vmem imageinfo识别镜像 这里就用2003的Profile。 题目提示关键词,初音未来,所以先看看进程、文件,有没有相关内容。 命令 python2 vol.py -f image.vmem --profile=Win2003SP1x64 filescan | grep Chuyin 找到Chuyin.png 导出找到的PNG文件 1python2 vol.py -f image.vmem --profile=Win2003SP1x64 dumpfiles -Q 0x0000000002d44eb0 -D ~/桌面/ 使用zsteg就可以分析了

2023“技能兴鲁”网络安全赛项初赛Misc-【IC-Card】

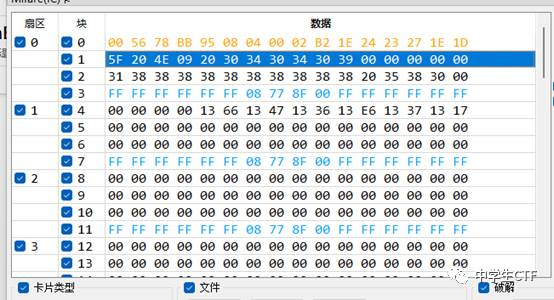

IC-Card 工具与环境: 系统:Windows 11 工具:010Editor 或 Proxmark3 GUI程序 过程: 使用Proxmark3 GUI程序,分析读取的IC卡数据。 对IC卡0扇区、1扇区进行解密,其实就是16进制转文本。 使用https://www.bchrt.com/tools/hex-to-ascii/ 得到了该卡所属的用户的姓名、生日,也就是张三,20040409, 第二行是手机号和余额。 扇区0的数据就分析完了 扇区1很明显,0在前面,所以需要反转一下字符串。 得到:71 31 73 31 6E 31 63 31 74 31 66 31 00 00 00 00 得到关键数据:q1s1n1c1t1f1 输入改密码解压压缩包,使用Docker导入镜像。 Base64解码得到flag。

【青少年CTF】WP-Misc-欢迎来到商丘师范学院

前言 这道题目,是来自商丘师范学院第三届网络安全及信息对抗大赛的一道题目,是一个难度中等偏下的一道MISC题目。 解题步骤 下载附件,得到商丘师范学院的LOGO。 但是在Linux或者Mac上打开会提示错误,我们尝试宽高爆破。 爆破结果得出,宽度是02cc,高度是04b0 但是图片里的内容是02b0,所以需要修改。 扫码得到Base64结果 解码后拿到FLAG

【工具】CMS识别工具-chunsou(春蒐)

简介 Chunsou(春蒐),Python编写的多线程Web指纹识别工具,适用于安全测试人员前期的资产识别、风险收敛以及企业互联网资产摸查。目前主要功能为针对Web资产进行指纹识别,目前指纹规则条数约 10000+,辅助功能包括子域名爆破和FOFA、Hunter资产收集。工具开发初衷为辅助网络安全人员开展测试工作,提高资产识别和管理的效率。 选项 Chunsou(春蒐)支持多线程扫描,默认线程为50,可根据需求指定线程数;可联动oneforall进行子域名爆破;支持调用 fofa api 进行资产收集;自定义流量代理;指定输出结果路径。 123456789101112131415161718192021222324252627282930313233usage: python3 chunsou.py [options]target: -u , --url scan for a single url -f , --file specify a file for multi scanningsubdomain: -du , --domai ...