【工具】-Misc-DTMF2num拨号音识别

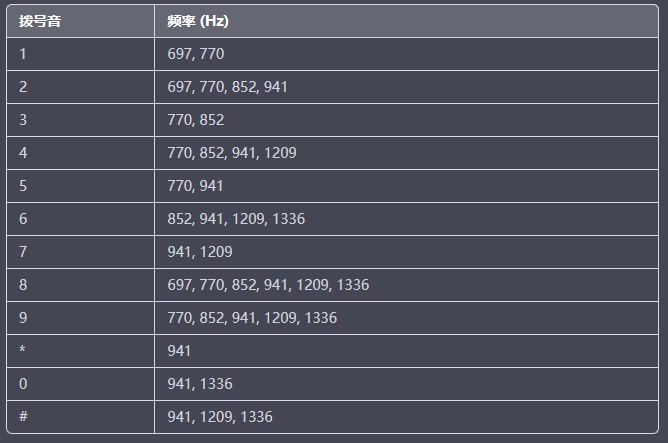

说明 很多出题人可能会把手机或者其他设备打电话的拨号音作为一个题目技能中的考察点。 什么是DTMF? 双音多频的拨号键盘是4×4的矩阵,每一行代表一个低频,每一列代表一个高频。每按一个键就发送一个高频和低频的正弦信号组合,比如’1’相当于697和1209赫兹(Hz)。交换机可以解码这些频率组合并确定所对应的按键。 事实上,我们手机拨打电话的拨号键盘如果没有经过厂商OEM或者刻意调整,一般都是DTMF的拨号音。 例如小米手机,出厂就是DTMF的声音(当然可以设置) 在拨号的时候,你会听到一段有规律且每个按键不会重复的声音,这就是传说中的“拨号音”了。有些大神可以通过人耳进行识别,识别你按下的按键。(不过因为这些音频振幅相似,所以需要刻苦训练) 如何识别他? 如果要辨识DTMF拨号音,我们可以通过工具“DTMF2NUM”进行分辨。 某剧中,有个大神就是通过人耳识别(所以说刻苦训练很重要诶) 工具地址:https://bbs.qsnctf.com/thread-267-1-1.html 分享一个好玩的 当然,寓教于乐。我们下面分享一个好玩的东西: 在某一个列车上,一个老太太把水弄到了旁边 ...

【工具】-Misc-binwalk工具使用方法

工具简介 Binwalk 是一种快速、易于使用的工具,用于分析、逆向工程和提取固件映像。 工具环境 Linux Linux环境下安装 直接使用apt/yum进行安装 apt install binwalk 根据文档进行安装 https://github.com/ReFirmLabs/binwalk/blob/master/INSTALL.md Python3 (官方建议 Python3.6) Python依赖 pip install nose coverage pip install pycryptodome # 解密已知的加密固件映像 pip install pyqtgraph # 用于pyqtgraph生成可视化图形 pip install capstone # 用于–disasm选项 典型用法 获取帮助 binwalk -h binwalk --help 固件扫描 binwalk firmware.bin # 通过扫描能够智能的发现目标文件中包含的所有可识别的文件类型。 binwalk firmware.bin | head 提取文件 binw ...

【青少年CTF】WP-Web-easysql

ezsql 题目来源:克拉玛依市第一届网络安全技能大赛 0x01 解题思路 进入提示,发现要我们登陆,点击确定后跳转到了login.php目录。 通过探测发现过滤了select、union、'、"、、=、like、and等 username处加反斜杠转义单引号,造成逃逸,后面可控,成为注入点,payload:or password regexp binary {}# 利用regexp进行匹配猜测数据,还需要用binary关键字来区分大小写 题目的考点应该是本题考点为MySQL regexp盲注了。 0x02 解题脚本 12345678910111213141516171819202122232425262728293031import requestsimport stringdef str2hex(string): result = '' for i in string: result += hex(ord(i)) result = result.replace('0x','' ...

【青少年CTF】WP-Crypyo-Easy分区部分题解

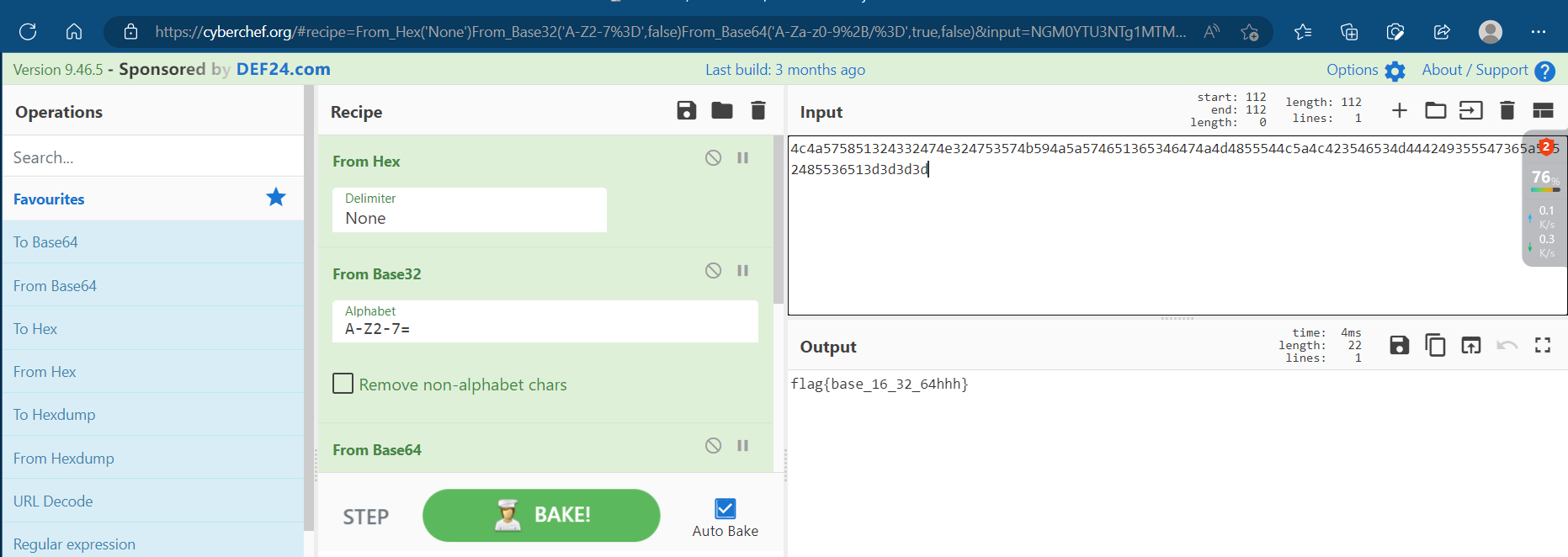

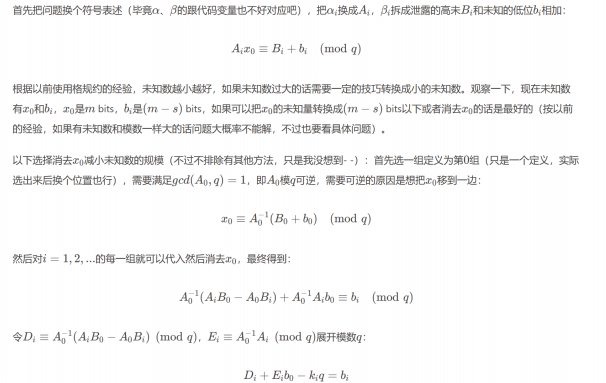

【青少年CTF】WP-Crypyo-Easy分区部分题解 1.BASE 拿到附件用cyberchef自动解码得到flag 2.basic-crypto 拿到附件发现是一串01的数字,这时候想到二进制转 然后base64在线解码 接着根据提示想到凯撒密码解密 最后通过字频查找找到flag 3.CheckIn 先用base64解码 再用ROT47解码得到flag 4.childRSA 先用factordb分解N 然后套用脚本得到flag 1234567891011from Crypto.Util.number import *import gmpy2n = c = e=p=q=phi = (p-1)*(q-1)d=gmpy2.invert(e,phi)m=pow(c,d,n)print(long_to_bytes(m)) 5.crypto-classic1 查看附件根据提示知道这是键盘密码,低下头望着手中的键盘若有所思,你会发现每一组用空格隔开的字母串在键盘上连起来都围着一个字母,这时候把五个字母连起来你会得到一个五位数的压缩包密码 拿到压缩包附件,根据第二层提示维吉尼亚密 ...

【青少年CTF】WP-Misc-你会运算吗

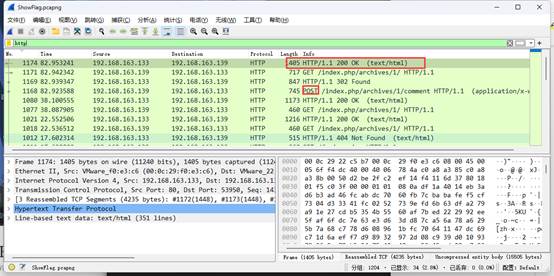

你会运算吗 考点:16进制位移,0宽隐写,steghide密码爆破 下载附件得到一张图片和一个需要密码的压缩包。 尝试打开图片,未果,使用010editor查看。 取反: 1234567891011f=open("1.jpg",'rb')f1=f.read()#二进制形式with open('flag.jpg','wb') as f2: for i in f1: if i==0: f2.write(bytes([0x0])) #这里的b是int形式,要转换成bytes时,使用bytes(),且里面的内容需要加[] else: f2.write(bytes([0x100-i]))f.close()f2.close() 打开生成的图片,获得压缩包密码。 解压后获得两张图和一个txt文本。 3.jpg还是运用刚才的16进制取反脚本即可获得后半段flag。 查看txt文本,提示给出密码,但是需要爆破,猜测为大小写组 ...