【青少年CTF】WP-Web-黑客终端

题目 黑客终端 WP 题目是商丘师范学院第三届网络安全及信息对抗大赛的题目,进入题目后,打开发现是个Web页面。 比如我们输入ls,就可以看到文件 当然这个是模拟的 直接Cat Flag就能拿到FLAG了!

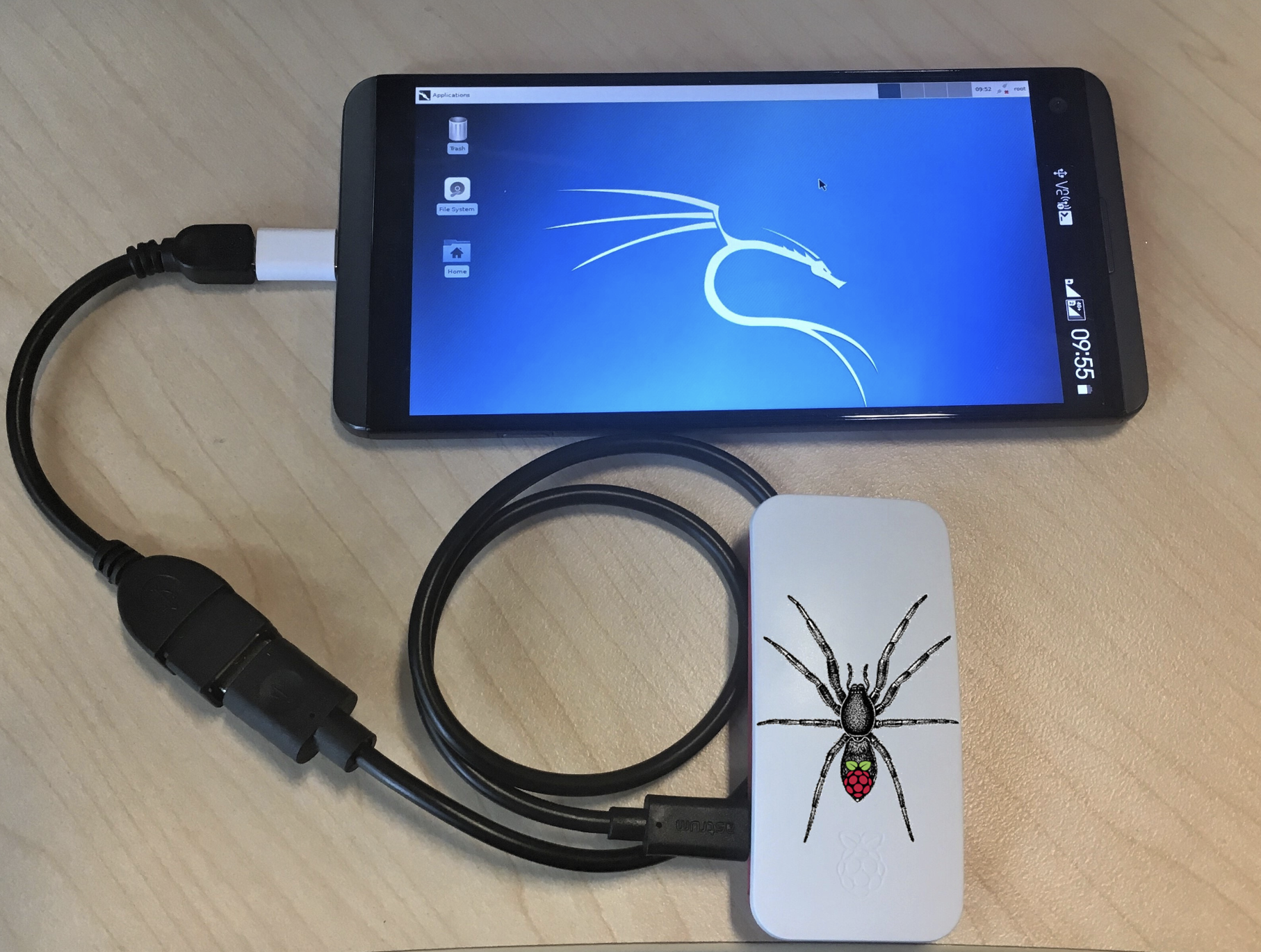

【记录】ARM-Kali-PiTail的踩坑过程

前言 前些日子从外地回家,之前是想着搞些硬件上的小东西,不过今天一看,手上有个树莓派Zero W的板子是空着的,然后突发奇想看看Kali有没有搞什么好东西。 看到好像PiTail是好像之前一直没玩过的,我就想下一个看看。网上关于这个的资料很少,国内大部分都是直接直译转发的,所以好像并没有什么。 是的,51CTO博客也是直译转载,所以… 你会看到下面这种情况: 但是…我们踩的坑却不是因为直译的翻译错误导致的,而好像是因为官方的某些原因?? 安装 由于我的设备是Raspberry Pi Zero W,所以我从官网上下载了Raspberry Pi Zero W (PiTail) 我的版本是2023.02,如果后续官方注意到了这个问题并加以解决,我相信大家应该不会再这样踩坑了。 下载完成之后,写入Micro-SD卡。 烧录完成后,将卡插到树莓派Zero中,先不急着通电,看下官方的文档。 上面是官方的图,但是因为直译的话可能有点串味,我就截了一张原图,那么下面就由我为大家简单描述一下这个内容: 1.下载镜像,写入Micro-sd卡。 2.插入Raspberry Pi Zero W ...

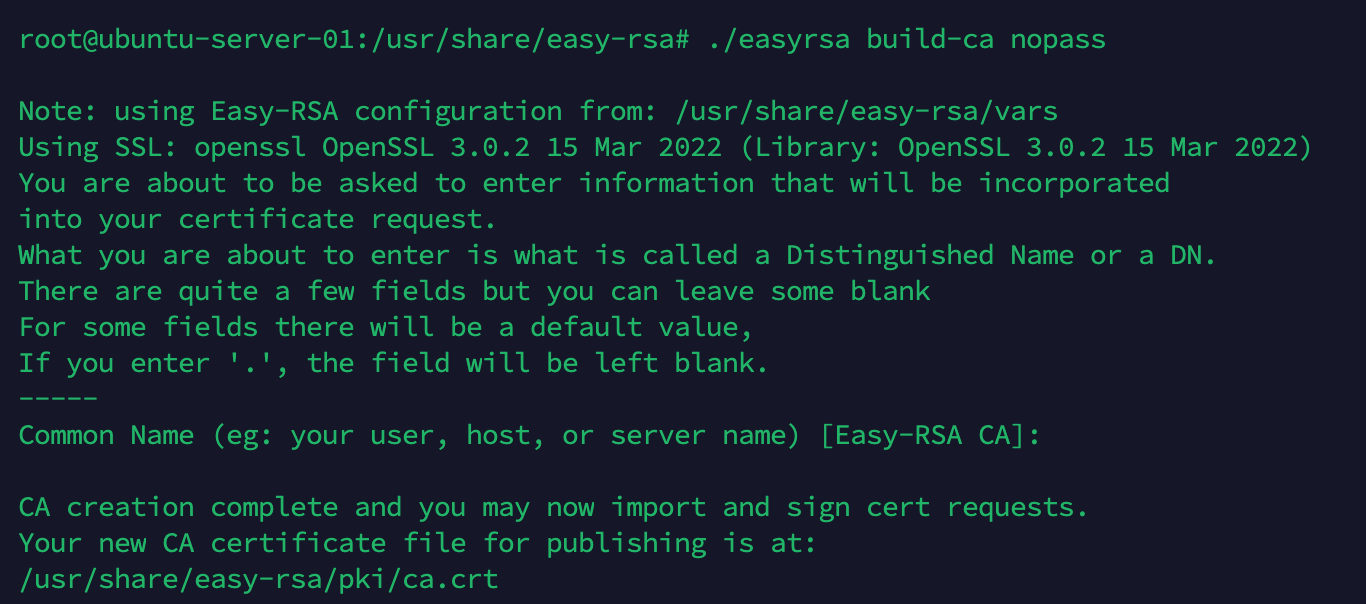

【记录】在Ubuntu上搭建OpenVPN服务

b8dad81d5080efe848ccdfe21653cefbb4389192381278cf083d9a5e389ee1a699e438bf97039eba8cdfcc6c891d4992a32551248b7f0c7148909730d7e27b94cd88c5cbe043193db4d77239c0e358025d58fe8d1e18f0268b09dfc0337c42353b5b1db480aa1185563702f4006558e56931977968b161cf4e20c47865cea288f66bd66157238abf6414bdb074754a5c93d3142458c415cf76ee8ef8c99fef3abb64b9703bc8d3e09ec9fb2d0722ecaa1c99974fdf62f8f94add2a85c4c31ad6671656fc3f32e68ad3bc29e2d46e4e9fad7f078669ef68a9a7a54d5db9109ebd8d5e975d31a6c81d8ea452577a9454b3bf02f3a6804443efe ...

【青少年CTF】WP-取证-最强黑客

题目说明 这道题目是一道比较简单的内存取证题目,是利用WIndows中进程的内存转储进行出题,使用取证工具即可解出这道题。 题目来源于:青少年CTF 题目官方编号:QSNCTF-2023-T-QZ-20230804001 题目难度:2星 题目描述:有一个自称是“世界上最强的黑客组织”的人,取得了这个服务器的控制权限,并且使用内存转储工具获取了lsass.exe的进程,但是他好像并不会取得服务器的密码,你能帮帮他吗?Flag格式为:qsnctf{Administrator的密码}。 解题思路 既然题目已经明确告诉我们是lsass.exe的内存转储,那么我们百度搜索或凭经验可得,我们需要一个工具来分析它。 我们看到第三篇文章的师傅点名道姓的使用mimikatz,我们也进行一个尝试。 环境配置 系统:Windows Server 2008 R2 (因为手上就一个Mac电脑,所以暂时用Linux机器开了一台虚拟机,这个应该只要是64位的Windows应该就行,32位的话好像Mimikatz会报错) 软件:Mimikatz,关注微信公众号“中学生CTF”回复Mimikatz可获得下载链接。 ...

【工具】如何使用Docker安装Nessus?

前言 Nessus和AWVS类似,都是一个很好用的扫描工具。我们上个文章说了如何使用Docker安装AWVS,那么这篇文章就带大家安装Nessus吧。 环境说明 演示机环境:Ubuntu 22.04.2 Server 演示机IP:192.168.10.100 (请替换为你自己的IP) 演示机权限:root (root才是王道!!) 部署过程 SSH链接服务器 SSH链接到服务器中,安装Docker,如果有想法还可以安装一个Docker-Compose,如果你记不住这些命令,你可以使用Docker-Compose启动,也可以翻开这篇文章来找找看。 至于如何安装Docker和Docker-Compose,可以看其他文章,我这里就不再赘述了。 拉取Nessus镜像 1docker run -itd --name=ramisec_nessus -p 8834:8834 ramisec/nessus 大小不大,但是需要更新: 1docker exec -it ramisec_nessus /bin/bash /nessus/update.sh 等待更新完毕: 浏览器访问https://ip: ...

【工具】如何使用Docker安装AWVS?

前言 还记得很早的时候使用AWVS,还需要找位置,贴补丁,放文件,现在慢慢掌握Docker后发现,使用Docker去部署一些东西就很方便,当然也包括AWVS。 我们今天带大家通过Docker部署AWVS(有中文哦)。 环境说明 演示机环境:Ubuntu 22.04.2 Server 演示机IP:192.168.10.100 (请替换为你自己的IP) 演示机权限:root (root才是王道!!) 部署过程 SSH链接服务器 SSH链接到服务器中,安装Docker,如果有想法还可以安装一个Docker-Compose,如果你记不住这些命令,你可以使用Docker-Compose启动,也可以翻开这篇文章来找找看。 至于如何安装Docker和Docker-Compose,可以看其他文章,我这里就不再赘述了。 拉取AWVS镜像 1docker pull secfa/docker-awvs 通过上面的命令,拉取我们使用的AWVS镜像。 1docker run -it -d -p 13443:3443 --cap-add LINUX_IMMUTABLE secfa/docker-awvs 启动镜 ...

【教程】AWD中如何通过Python批量快速管理服务器?

前言 很多同学都知道,我们常见的CTF赛事除了解题赛之外,还有一种赛制叫AWD赛制。在这种赛制下,我们战队会拿到一个或多个服务器。服务器的连接方式通常是SSH链接,并且可能一个战队可能会同时有多个服务器。 本期文章,我们来详细讲述一下如何使用Python绝地反击、逆风翻盘。 万能的Python Python作为一个解释型语言,拥有高集成性。虽然高并发、执行效率有些勉强,但是不免是一个好用的语言。 Python几乎可以涵盖在AWD中的多种操作,我们在下面对部分可能用到的和已经用到的功能给大家写一些例子,方便文章后续的综合。 Python的SSH操作 我们想要链接容器,有很多方式,最最最正常的方式,当然是通过SSH操作了。 我们可以通过用户名和密码去连接靶机,然后执行命令,并取得结果。 相信聪明的人已经知道了,我们可以这样操作SSH之后别提有多方便了! 首先,我们需要一个Python库:“paramiko” 1pip3 install paramiko 给出示例代码: 12345678910111213141516171819202122232425262728293031323334i ...

【分享】如何才能简洁高效不失优雅的爆破ZIP文件?

0x01 前言 在CTF比赛中,压缩包密码的爆破一直是一个热门话题。在这个过程中,简洁高效的方法是至关重要的。本文将介绍一些实用的技巧和工具,帮助您高效地爆破ZIP文件密码,而不失优雅。我们将探讨一些关键要素,如线程数量、密码字典数量、可自定义程度和速度等,并提供一些实用的工具供大家尝试。通过本文的学习,您将能够找到适合自己的方式,提高爆破的效率和准确性。 0x02 方式方法 ARCHPR Advanced Archive Password Recovery(高级存档密码恢复)简称ARCHPR,是一款用于恢复压缩文件(如ZIP和RAR)密码的软件。该软件使用多种攻击方法,包括字典攻击、暴力攻击、彩虹表攻击等,以尝试破解密码并访问被保护的存档文件。 ARCHPR支持多种文件格式,包括ZIP、RAR、ARJ、ACE和MS Office文档等。该软件可以在多个操作系统上运行,包括Windows和Linux。此外,ARCHPR还具有用户友好的界面,可以方便地设置攻击选项和运行攻击。 zip2john zip2john 是一个命令行工具,用于将一个加密的 ZIP 压缩文件的密码哈希转换成 J ...

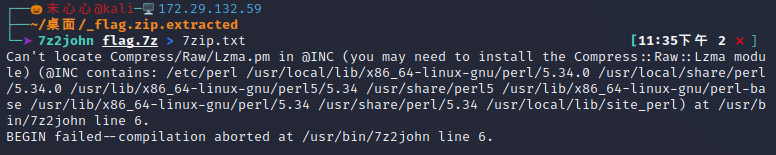

【环境问题】解决7z2john的Lzma问题

起因 今天试着帮论坛用户解决问题的时候,使用7z2john的时候,出现了一个报错。 12Can't locate Compress/Raw/Lzma.pm in @INC (you may need to install the Compress::Raw::Lzma module) (@INC contains: /etc/perl /usr/local/lib/x86_64-linux-gnu/perl/5.34.0 /usr/local/share/perl/5.34.0 /usr/lib/x86_64-linux-gnu/perl5/5.34 /usr/share/perl5 /usr/lib/x86_64-linux-gnu/perl-base /usr/lib/x86_64-linux-gnu/perl/5.34 /usr/share/perl/5.34 /usr/local/lib/site_perl) at /usr/bin/7z2john line 6.BEGIN failed--compilation aborted at /usr/bin/7z2joh ...

【青少年CTF】Osint-末心一天的行程

前言 这道题目说难也不难,考察的是图片中可能会泄露的信息,这通常出现在朋友圈、空间等分享场合。一个图片其实可以告诉我们很多内容。或但不善于我们所在的地点,当前的时间,附近的人等。 解题 从编号为3的图片可以看到,这个清洁车上印着绿色的放大号,事实上在各个地市基本上常见的都是本地的清洁车。毕竟他们是隶属于城市管理局的,所以基本上都是本地号牌。通过豫A我们知道此地是郑州。 我们将第四张图放大,很明显的看到了是xx师范学院,打码的地方大概能放下两个字,从凸起的部分是两个角不难发现,应该是两个字,根据图3的信息,这里可能是“河南师范大学”或者是“郑州师范学院”。 河南师范大学其实可以排除了,河南师范大学位于河南省新乡市,新乡的号牌是豫G。 那么可能的就是郑州师范学院了。 通过第五张图,我们可以看到这里应该是万象城,并且图片周边有“郑州报业”、“二七”等字样,应该是位于郑州市二七区的万象城。 其实到现在,题目的flag已经足够了,并且足够验证了,第六第七张图片又给出了郑州的地标建筑,那么正确的FLAG也就显而易见了。