ISCC2023-MISC1-好看的维吾尔族小姐姐

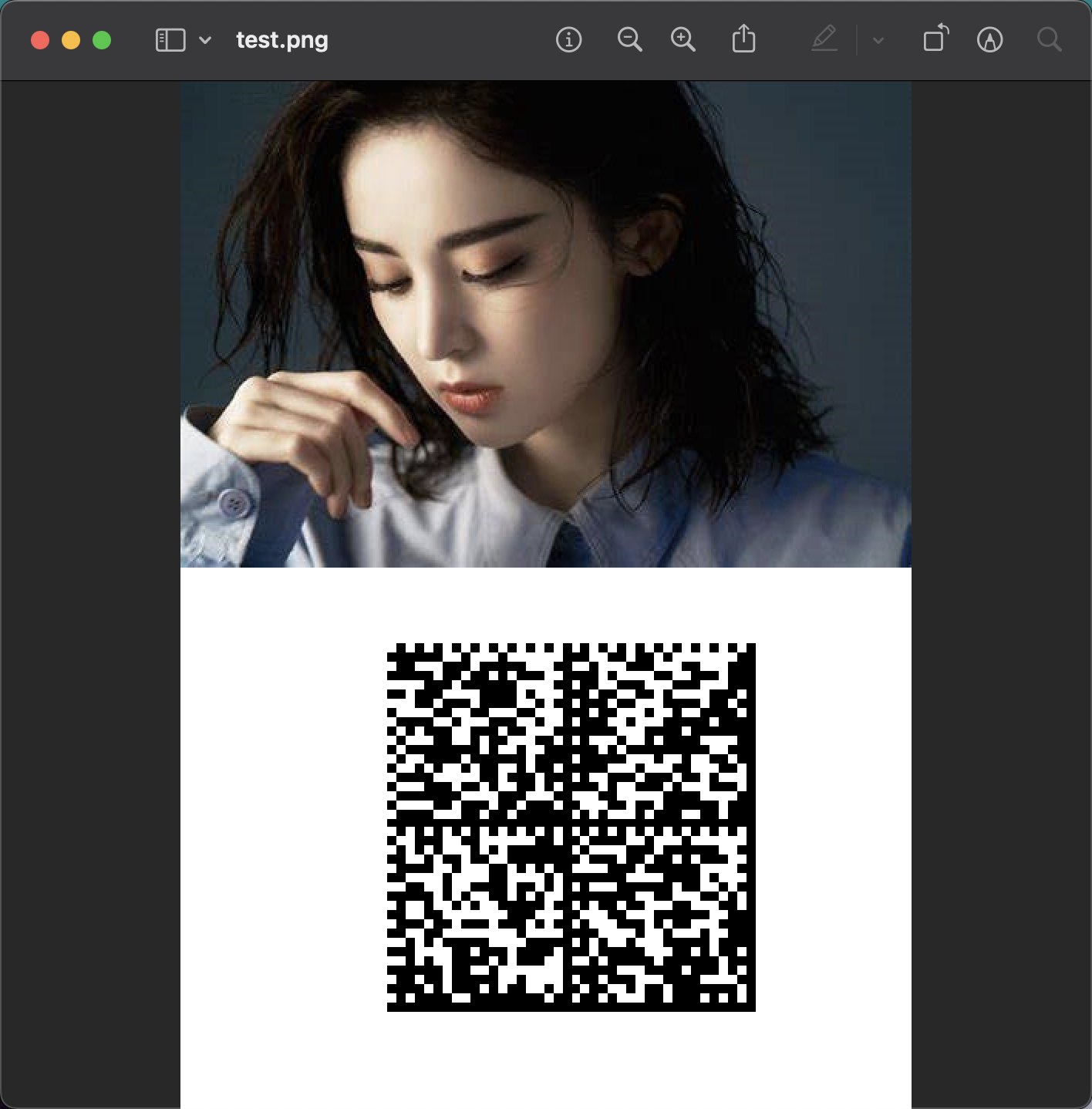

题目描述 五十六个民族,五十六支花,五十六个兄弟姐妹是一家。现如今,民族团结的思想早已深入人心,而维吾尔族又是中华民族的重要组成部分,解决本题需要各位解题人知晓维吾尔族同胞的说话方式。 题目分析 下载附件,得到一个名为"古力娜扎"的文件。 由于Mac上没有010Editor(不是么有,是要付费呀!),我就经验分析了。 使用:https://the-x.cn/encodings/Hex.aspx 得出这玩意是个PNG图片。 Mac 和Linux是有CRC效验的,所以这题应该是宽高的问题。 解题1 得到PNG宽高,修复宽高。 我们观察发现,这下面是一个被翻转的data matrix,接下来我们还要识别,这些Python都可以完成。 123456789101112131415161718import cv2import pylibdmtx.pylibdmtx as dmtximg = cv2.imread("timu.png")flipped_img = cv2.flip(img, 1) # 翻转图片cv2.imwrite("1 ...

【ISCC2023】阶段一|内网服务器漏洞利用(CVE-2018-7600)

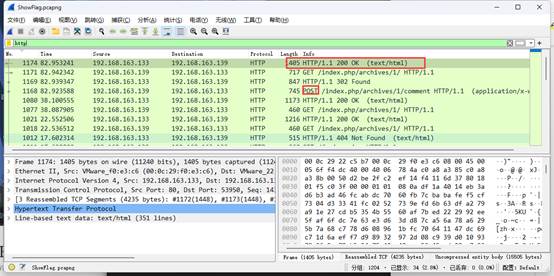

审题 我们首先需要使用Windows系统操作,因为系统并没有给我们提供MacOS和Linux环境的相关程序(当然,你也可以找)。 注意事项 设置连接后,然后访问Server1,这个时候会可能有些问题,比如你有代理插件,设置**“无代理”**会出现无法访问的情况。 我们这时候需要设置一个系统代理,为什么呢? 因为这个环境很坑的帮我们设置了一个Socks5代理,如果你没有发现这个问题可能都不会知道有这个代理。(hha,大家看到这篇文章的时候可能已经不需要这个环境啦!) 我们访问这个脚本地址,拿到脚本: 12345678910111213var myproxy = "SOCKS5 127.0.0.1:1080; "var subNet = ["10.119.4.206", "172.18.0.2"]var subMask = ["255.255.255.255", "255.255.255.255"]var direct = 'DIRECT;';function al ...

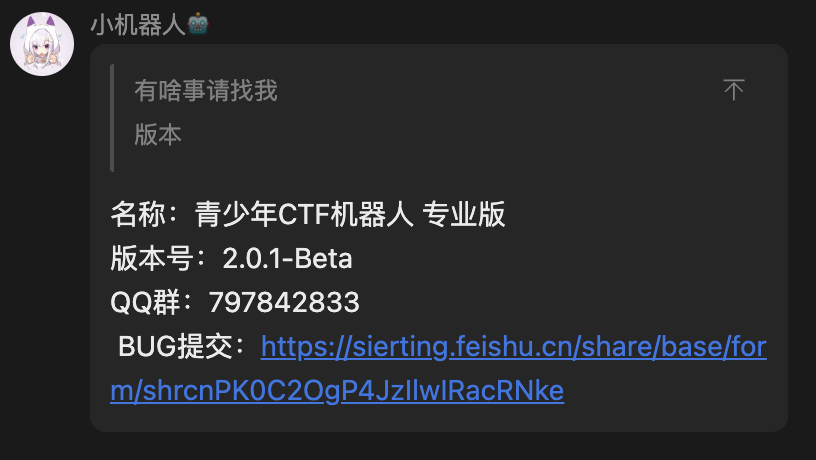

【教程】青少年CTF机器人使用教程

前言 本期教程适用于版本号为2.0.1-Beta的青少年CTF机器人,其他版本可能与当前版本不同。 由于之前版本的机器人重构,所以我们细化了本次的机器人逻辑,并且对机器人的功能进行了一些升级。 12机器人语言:Python支持客户端:QQ、飞书 如果对机器人感兴趣,可以通过下方内容加群联系我们! QQ群QQ群:797842833 QQ2群:661826320 群管功能 群管理功能是面向群主、管理员的一个非常方便的管理功能,主要用途是维护社区秩序等。 撤回消息 只需要回复需要撤回的消息,输入“撤回”即可让机器人帮助你撤回。 精华消息 操作方法同上,只需要回复“设置精华”或”移除精华“即可。 禁言与踢人 全员禁言 触发词有:开启全员禁言、全员禁言、关闭全员禁言、关闭全员。 禁言某人 只需要发送: 1禁言 @xxxx 10 即可禁言其十分钟 解禁则需要 1解禁 @xxxx 踢出某人 只需要发送: 1踢出 @xxxx 即可将其踢出 群签到 除了定时任务中的群签到,还可以指定群签到。 开关机 定义机器人是否在指定群聊中开启(需要先对机器人授权) 编解码 新版本中,沿用了老版本的编解码功能, ...

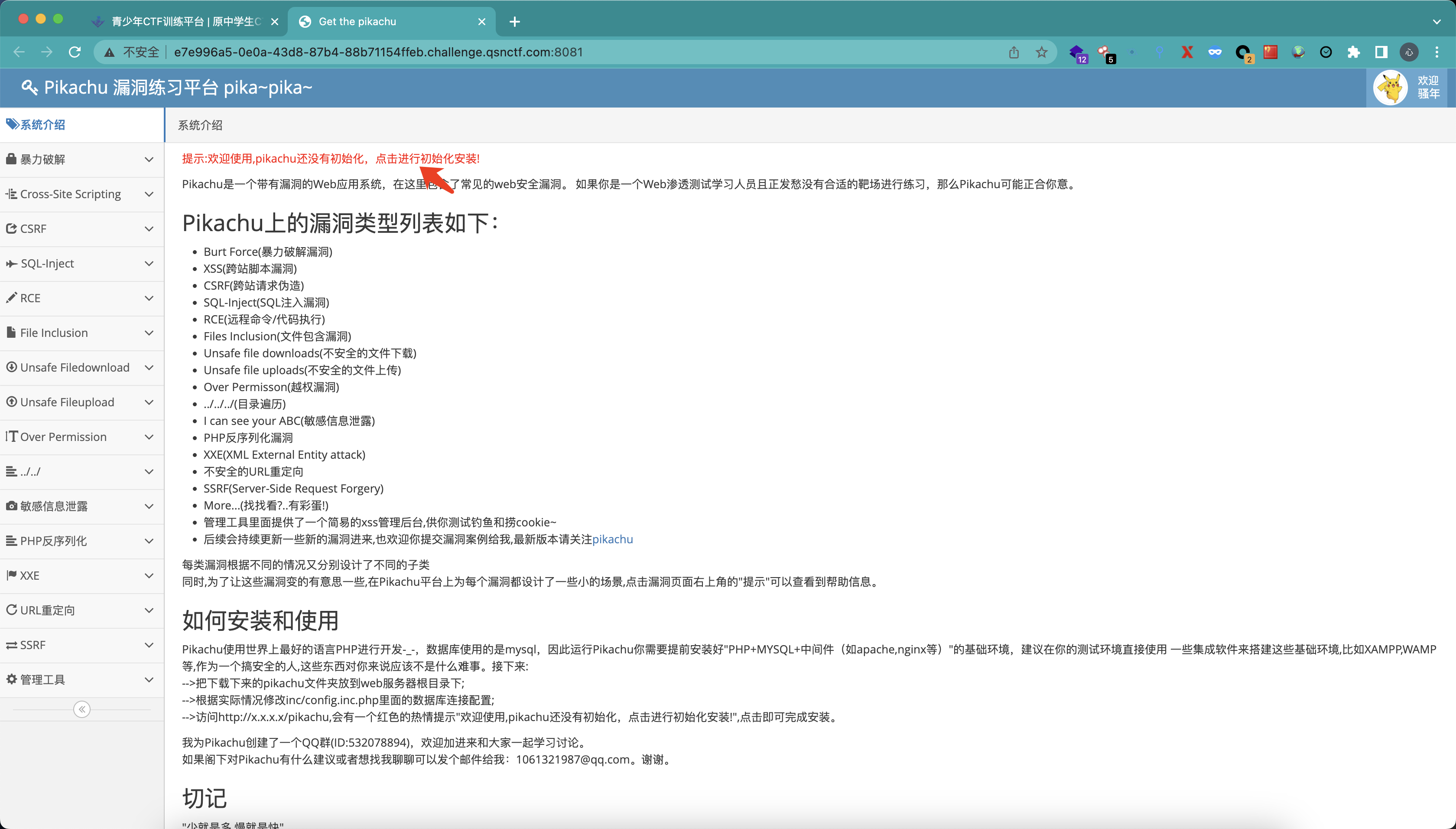

【Pikachu靶场】皮卡丘靶场使用说明

关于Pikachu Pikachu是一个带有漏洞的Web应用系统,在这里包含了常见的web安全漏洞。 如果你是一个Web渗透测试学习人员且正发愁没有合适的靶场进行练习,那么Pikachu可能正合你意。 使用 在青少年CTF平台,我们很早就增加了这一平台的靶场,我们可以直接通过启动容器打开。 在我们对服务器优化过后,启动时间大大缩减。 第一步 首先,我们需要启动环境,点击启动Game-Box即可启动。 启动之后,我们点击题目链接进入题目。 这里是FRP的提示页面,我们稍作等待,即可进入平台。 第二步 如下图所示,箭头所指的地方提示我们pikachu没有初始化,我们点击此处红字进行初始化安装。 接着我们进入到初始化安装页面,我们进行安装/初始化 下面有红色的提示我们链接成功就是成功了哦!那么我们就开始在左边功能导航栏进行练习吧! 第三步 愉快的使用吧! 后言 在靶场类题目拿到Flag不是最终目的,你的目的应该是熟练掌握网络安全技术。

【i春秋论坛2.0】CTF成长之路之青少年CTF

0x01 前言 首先很荣幸i春秋论坛能够回归我们大众的视野,也期盼这一天的来到很久很久。今天故事的起源是在一个偏远西北的小城市克拉玛依,由我为大家娓娓道来。 0x02 故事 开端(是故事的开端,不是你们看的开端) 社团的建立 下面引用来自「克拉玛依高级中学十三年社团」网站内容: “大概要追溯到我初中的时候吧。虽说很小的时候就十分喜欢计算机技术。但是都没有系统的学习,更没有志同道合的伙伴。那时候我就在想,要是有一群人能和我一起做这个事情就好了,这样路途就不会那么孤单嘛。至少不懂的时候可以探讨一下,技术方面也可以时而切磋切磋。于是,那个时候我是比较迷茫的。不知道该问谁,该怎么入手让自己得到快速提升。除了问老师,上网泡论坛是我学习交流的另一个方式吧。但是也是在网络中,我上了深深的一课,这对于我后来成立“十三年”起到了很大的助推作用。记得有一天在网上就看到了一个很酷炫的所谓的“黑客”在收徒教学,我便怀着满满的激情和虚心的态度去请教他,但是苦于要收取500块拜师费,对于我当时家境贫寒的我来说(那个时候家里虽然开了小饭馆,但是只能勉强糊口,更别说有什么零花钱了),说实话,当时我实在有点不知所 ...

【工具】-Crypto-Utools上的社会主义核心价值观编码

关于 这是一个使用Utools API和JavaScript开发的一个“社会主义核心价值观编码”的编解码工具,目前已上架Utools商店。只需要在插件市场上找到这个插件就可以快速使用了。 使用 你只需要在utools的插件商店中搜索这个插件“社会主义核心价值观编解码”即可,接着呼出Utools的搜索菜单,可以通过多种关键词呼出菜单。 呼出编码菜单后,在上方输入框输入需要编码的内容,即可进行编码。 按下Alt+F1可以复制(Mac下是按Command + 1) 如果需要解码,也只需要在搜索框中输入已经编码过的内容,如“友善爱国敬业敬业友善法治敬业文明诚信自由平等友善平等富强敬业民主诚信自由平等友善平等敬业友善平等自由”即可解码。 关于项目 项目地址:https://github.com/Moxin1044/utools-cvencode 非常欢迎大家提交Issues和新的想法~

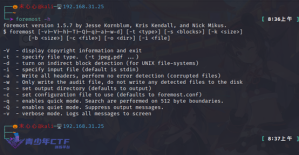

【工具】-Misc-foremost工具之文件分离-CTF中的神兵利刃

原理 Foremost可以依据文件内的文件头和文件尾对一个文件进行分离,或者识别当前的文件是什么文件。比如拓展名被删除、被附加也仍然可以对其分离。 使用 安装: 需要使用这个工具,首先我们需要安装他,在Linux系统中,我们可以直接apt install foremost中进行安装。 使用: 1foremost file 这样会直接指定一个文件进行分析,然后输出到output文件夹下 1foremost -I file -o output 这里 -o 后面的参数就是输出的路径,-i则是指定一个文件,当然这个-i你也可以去掉(做题速度很关键) 当然,foremost的使用肯定不止这么一点点,不然也不会成为“神器”被我们放到这里。 我们使用foremost-h之后,会有下面的文档: 12345678910111213141516171819202122232425262728293031foremost version 1.5.7 by Jesse Kornblum, Kris Kendall, and Nick Mikus.$ foremost [-v|-V|-h|-T|-Q|-q|- ...

【教程】如何在不同架构打包Docker镜像

前言 大家在使用Docker的时候经常会遇到一个问题,就是受用机和本级不是同一架构。就比如小编使用的就是新版本的MacOS,使用了ARM架构,与目前仍占据主流的AMD64不同,所以没有办法很好的在AMD架构中使用。这时候就需要在ARM架构上打包成AMD64架构的Docker镜像。 解决方案 其实很简单,我们只需要使用Docker中的buildx插件即可。要想使用 buildx,首先要确保 Docker 版本不低于 19.03,同时还要通过设置环境变量 DOCKER_CLI_EXPERIMENTAL 来启用。可以通过下面的命令来为当前终端启用 buildx 插件: 1export DOCKER_CLI_EXPERIMENTAL=enabled 验证是否开启: 1docker buildx version 如果在某些系统上设置环境变量 DOCKER_CLI_EXPERIMENTAL 不生效(比如 Arch Linux),你可以选择从源代码编译: 123export DOCKER_BUILDKIT=1docker build --platform=local -o . git://git ...

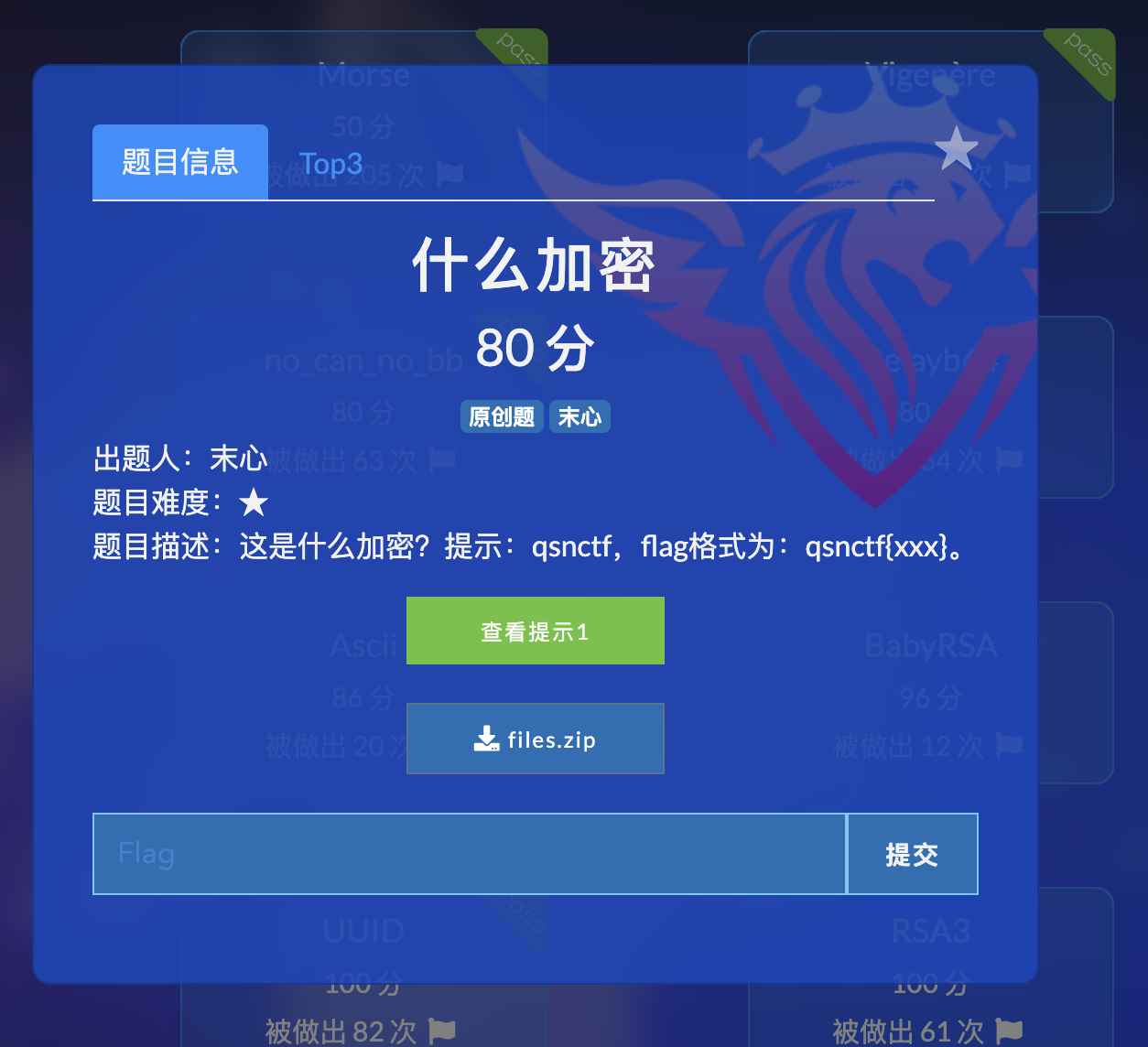

【青少年CTF】Crypto-什么加密

题目信息 这道题目上线时间较长没有解出,所以放出题解。 出题人:末心 题目难度:★ 题目描述:这是什么加密?提示:qsnctf,flag格式为:qsnctf{xxx}。 题目上线了一个提示,内容为“密钥:qsnctf” 信息解读 这是一种加密方式,flag格式为qsnctf,并且需要密钥,这个密钥也给出了是qsnctf。 解密 下载附件,内容如图: 1MPJNRF{F64345T1-C682-434T-92CQ-T448T9Q58132} 那么我们是否可以通过字频来做呢? 太多可能性了,所以这题应该不是字频。 在下面这个工具网尝试了好几个工具,最终使用关键字密码得到Flag。 http://www.hiencode.com/

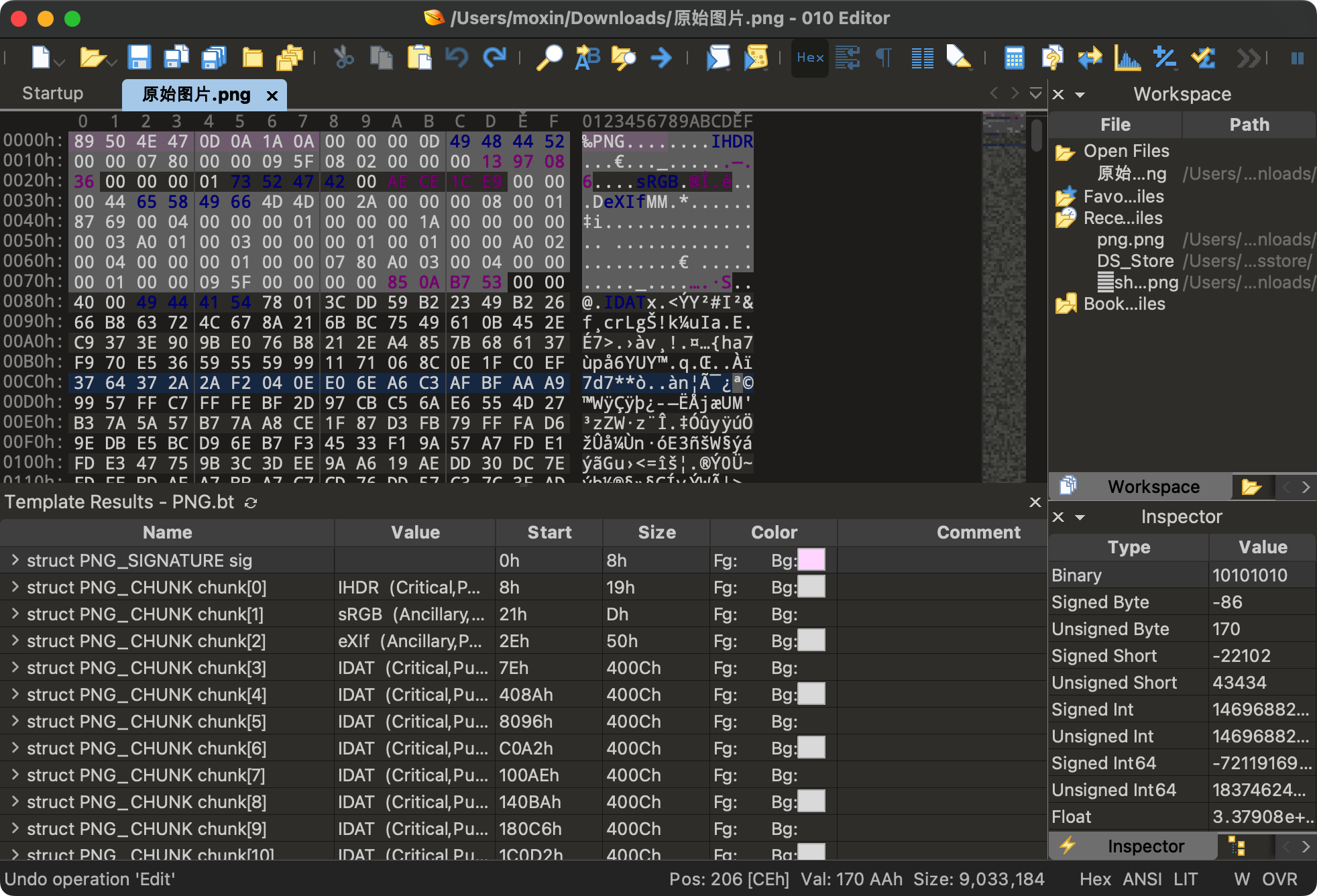

【工具】-Misc-PNG图片高度宽度CRC爆破脚本

什么是CRC 这里的CRC指的是CRC32,也就是PNG图片的一个效验位,是一种不可逆运算,类似于MD5,作为数据效验或效验文件的完整性使用。 使用010 Editor打开一个PNG图片,89 50 4E 47 0D 0A 1A 0A (0h行0-7这8个)是PNG的固定文件头(啊?别告诉我还不知道在哪里,第一行粉底白字看到了吧)。 00 00 00 0D是文件头数据块标示IDCH。 49 48 44 52是IHDR。 接下来第二行前8个hex数据都是表示宽高的:00 00 07 80 00 00 09 5F,这里表示宽度为07 80,高度为09 5F,这两组数据转换为10进制就是1920x2399。 08 02 00 00 00这5个字节依次为Bit depth,ColorType,Compression method,Filter method,Interlace method 接下来的4组(16个)Hex组成的则是CRC校验码,我这里是13 97 08 36 CRC的原理,就是由IDCH和IHDR共十七位字节进行crc计算得到的。 爆破宽高 有的CTF题目会修改PNG图片的宽高 ...