【官方】-青少年CTF投稿奖励与说明

前言 2022年12月04日,我们推出了「【出题奖励】青少年CTF训练平台出题奖励计划(试运行)V:1.0 」,也有很多师傅在论坛中为我们投稿了题目。 在这两个月的时间里,我们收到了59个题目投稿,并且在这么多的投稿中也有大量高质量、高乐趣题目。 这次我们的投稿奖励将长期执行,如后期有修改则会悬挂通知和标记📌。 题目投稿 提交奖励 优质题目考察点 Web题目 是否包含Wp。 是否说明使用工具。 是否有解题脚本(exp)。 是否有题目环境(Docker)如不包含需要给环境要求。 题目环境是否正常。 是否包含题目源码。 是否包含题目考察点。 题目是否能正常得到Flag。 题目是否为动态Flag。 题目是否原创。 Pwn题目 是否包含Wp。 是否说明使用工具。 是否有解题脚本(exp)。 是否有题目环境(Docker)如不包含需要给环境要求。 题目环境是否正常。 是否包含题目源码。 是否包含题目考察点。 题目是否能正常得到Flag。 题目是否为动态Flag。 题目是否原创。 Misc题目 是否包含Wp。 是否说明使用工具。 是否有解题脚本。 是否包含题目源码或制作脚本、过 ...

【工具】-Web-Yakit用它代替你的BurpSuite

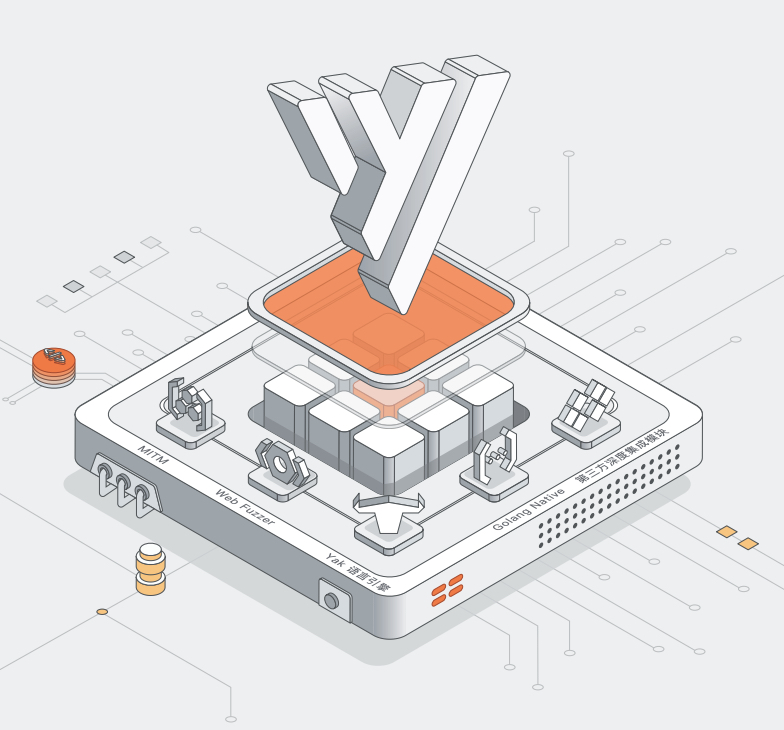

什么是Yakit Yakit是基于yak语言开发的网络安全单兵工具,旨在打造一个覆盖渗透测试全流程的网络安全工具库。 基于安全融合的理念,Yaklang.io团队研发出了安全领域垂直语言Yaklang,对于一些无法原生集成在 Yak平台中的产品/工具,利用Yaklang可以重新编写他们的“高质量替代”。对于一些生态完整且认可度较高的产品,Yaklang能直接编译融合,并对源码进行必要修改,更好地适配Yaklang语言。对于一些不想写代码的安全从业者,Yakit会为Yaklang中所有的能力提供合适的GUI,随着版本更迭,GUI会更加成熟。 为了让Yaklang本身的安全能力更贴近大家的实际使用,我们为Yak编写了gRPC服务器,并使用这个服 务器实现构建了一个客户端:Yakit。 项目架构 核心技术:CDSL CDSL 定义为 CyberSecurity Domain Specific Language,网络安全领域的专用编程语言;我们编写了一个栈虚拟机来承载这门图灵完备的语言的运行时状态。我们希望通过 “CDSL” 的手段来实现安全能力的融合和底层平台大统一。 为了让自主研发的安 ...

【青少年CTF】Osint-小镇后面的山-预期题解

0x01 前言 这题我最开始弄出来放到SICTF上的时候,预期题解还挺好玩的,但是被人用谷歌搜一半找类似建筑找出来了,又有人用爆破方法做的。 所以我在此公开我的预期题解,让大家感受下OSINT的乐趣。 0x02 过程 1.通过车牌分析,白底黑字的缩小范围到欧洲 2.看告示牌的标语 ici是 这里的意思 LE是相当于英语 the(后面的我也看不清,但是大概意思是禁止车辆通过/人行横道) 所以确定是法国 从壁炉来看,这地方有一段时间是很冷的 但是法国的中部冬天并不冷,所以肯定不在中心的位置,现在其实答案呼之欲出, 又发现棕榈树,所以推断出是山地气候,冬凉夏暖 很符合图示 推断出法国南部是山地气候 这明显条纹状断层,是沉积岩,不难推出是阿尔卑斯山脉 也就是偏下一点 又因为有有轨电车 和以上特征 所以是 格勒诺布尔

【工具】-Misc-Python-dsstore

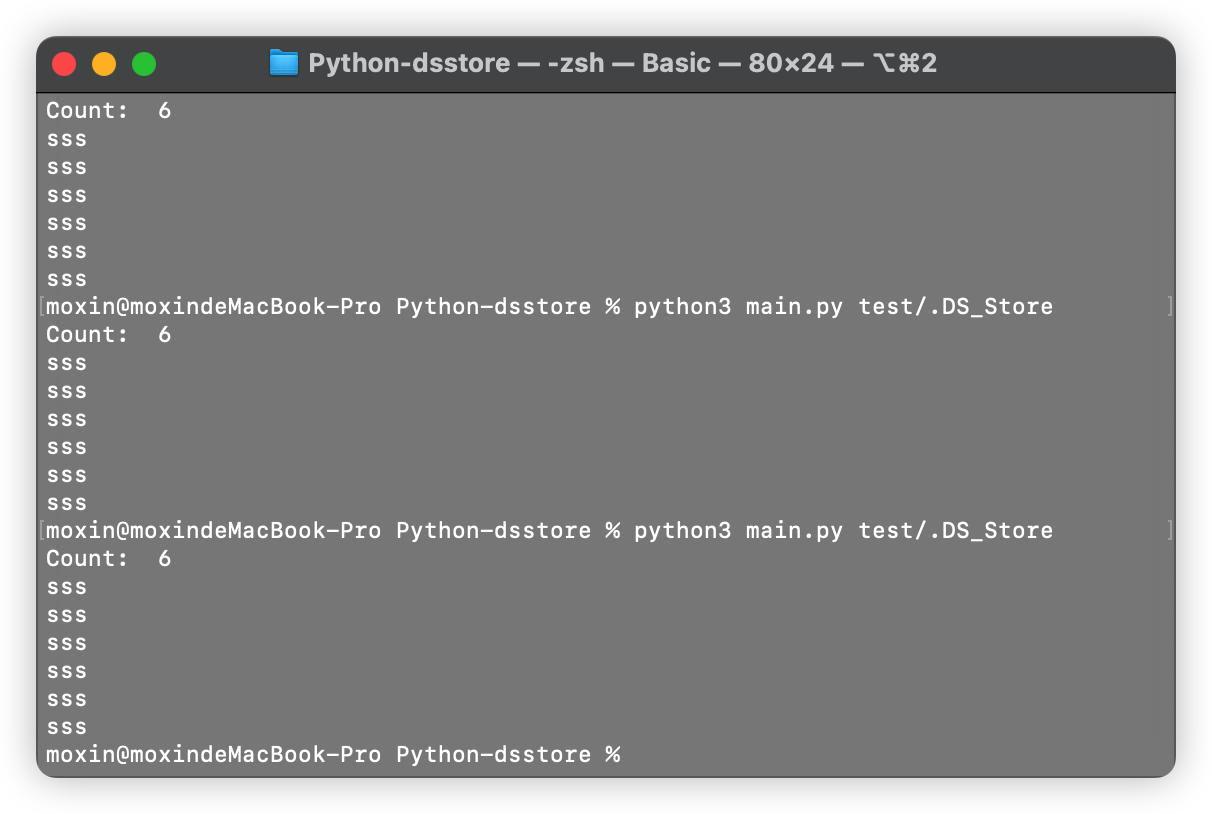

介绍 这是一个.DS_Store解析工具。 什么是.DS_Store .DS_Store 是 Desktop Services Store 的缩写,是 macOS 操作系统上的一个不可见文件,只要您使用“Finder”查看文件夹,它就会自动创建。然后,该文件将随文件夹随处可见,包括存档时,例如在“ZIP”中。 .DS_Store是一种索引文件,记录了目录的索引信息,但是在Finder中是隐藏的(以.开头的文件是隐藏文件)。 这个工具有什么用? 假设开发人员没有很好的删除.DS_Store,这会导致.DS_Store文件泄露,泄露的内容包含了文件树和清单。 下载 地址: https://github.com/gehaxelt/Python-dsstore 其他 另外一个非常好用的工具是:https://github.com/lijiejie/ds_store_exp 这是一个 .DS_Store 文件泄漏利用脚本,它解析.DS_Store文件并递归地下载文件到本地。 1Usage: python ds_store_exp.py http://www.example.com/.DS_St ...

【工具】-Crypto-SageMath

介绍 SageMath是一个免费的开源 数学软件系统,在 GPL 下获得许可。它建立在许多现有的开源包之上: NumPy、 SciPy、 matplotlib、 Sympy、 Maxima、 GAP、 FLINT、 R 等等。通过基于 Python 的通用语言或直接通过接口或包装器访问它们的综合功能。 Sage的目标是创建一个可行的免费开源替代品,以替代 Magma、Maple、Mathematica 和 Matlab。 使用教程 很遗憾,官方的中文文档已经404了。 文档1:https://www.osgeo.cn/sagemath/faq/index.html 文档2:https://www.cnblogs.com/pam-sh/p/15773322.html 下载 安装说明:https://doc.sagemath.org/html/en/installation/index.html 官方网站:https://www.sagemath.org/ 在线使用(SageMathCell):https://tools.qsnctf.com/sites/246.html Sage ...

【工具】-Reverse-DIE(Detect-It-Easy)

关于 Detect It Easy,或缩写为“DIE”是一个用于确定文件类型的程序。Detect It Easy 是一个多功能的 PE 检测工具,基于 QT 平台编写,主要用于 PE 是否加壳侦测。 “DIE”是一个跨平台的应用程序,除了 Windows 版本之外,还有适用于 Linux 和 Mac OS 的版本。 许多此类程序(PEID、PE 工具)允许使用第三方签名。不幸的是,这些签名仅通过预设掩码扫描字节,并且无法指定其他参数。结果,经常发生误触发。更复杂的算法通常在程序本身中严格设置。因此,要添加一个新的复杂检测需要重新编译整个项目。除了作者自己,没有人可以改变检测的算法。随着时间的流逝,这些计划在没有持续支持的情况下失去了相关性。 Detect It Easy 具有完全开放的签名架构。您可以轻松添加自己的检测算法或修改已存在的算法。这是通过使用脚本来实现的。脚本语言与 JavaScript 非常相似,任何了解编程基础的人都会很容易理解它的工作原理。可能有人认为脚本运行速度很慢。确实,脚本比编译后的代码运行得慢,但是,由于脚本引擎的良好优化,这不会造成任何特殊的不便。开放式架 ...

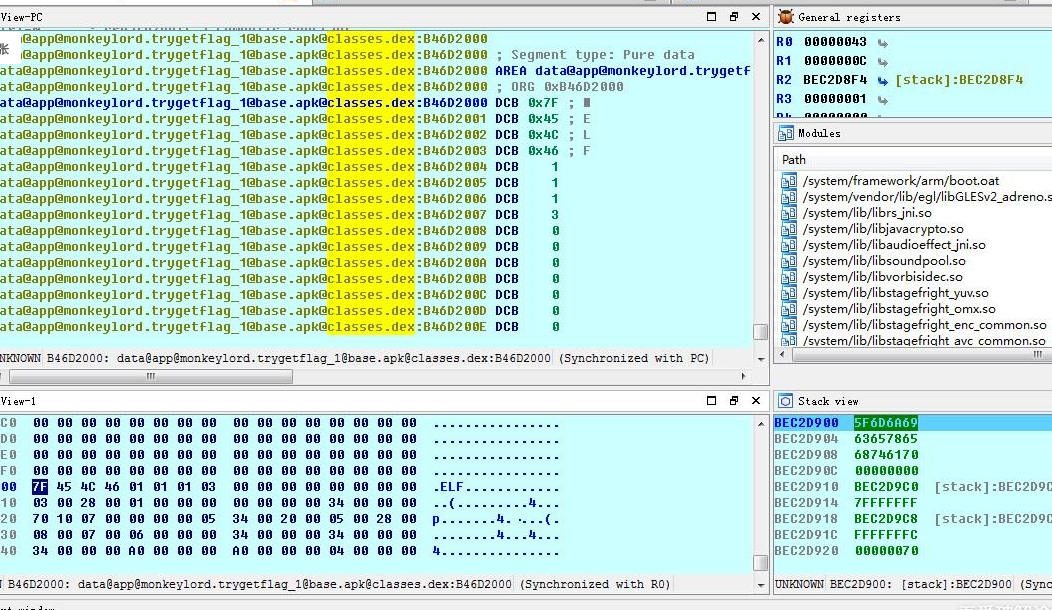

【攻防世界】Mobile-TryGetFlag1

题目说明 最近正好在攻防世界冲榜,看到之前的赛题总是倍感亲切。 解题过程 下载附件,一个apk文件。 拖到Android killer发现是爱加密加固 在assets目录下,有个FLAG文件,内容如下: 1pLFw0Gh8EQFJJU9fxmoK1sCRJexwxuNy+9qv5j8Ldl4= 但是肯定不是Flag,我们尝试Base64试试。 解密失败,盲猜是AES 上IDA动态调试, 发现ckasses.dex的内容竟然是ELF的开头,我们dump出来。 应该是ART编译的可执行程序,我们可以使用https://github.com/ManyFace/ExtractDexFromOat来对其进行转换,转换为dex 这里很明显,是AES ECB PKCS7Padding的算法过程,而密钥就是aeskey的内容。 写成Python脚本如下: 123456789from base64 import b64decodefrom Crypto.Cipher import AESaeskey = bytes([119, 111, 119, 44, 105, 116, 39, 115, ...

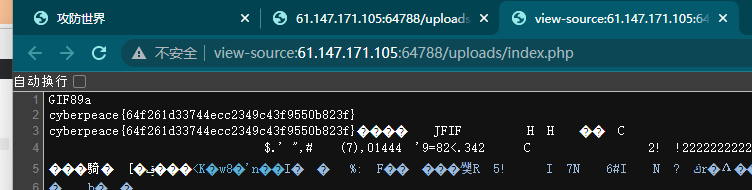

【攻防世界】Web-easyupload

题目说明 题目来源:CTF 题目描述:一名合格的黑客眼中,所有的上传点都是开发者留下的后门 解题过程 启动环境 启动环境,环境地址随机(这里不再奉上) 解题思路 这里是一个头像更换、上传页面,圆形框里就是头像。 头像的解析是uploads/index.php 那么index.php应该会解析php的内容,可以正常执行。 编写一个shell.jpg,内容如下: 12GIF89a<?php @eval($_POST[cmd]);?> 直接上传,会得到下面的结果: 尝试绕过 那么我们可以通过.user.ini让他解析php的内容。 因为windows在桌面上好像没有办法命名为.user.ini,我们先命名user.ini吧。 上传文件,上面的图片是我的请求。 将Content-Type修改为image/jpg 并且修改filename的user.ini为.user.ini 上传成功 下面的 接着也是这样,可能的情况是shell这个文件名的问题,我们重开环境重新打。并且将shell.jpg替换为a.jpg 然后发现怎么上传都上传不了,直接发到repeater改 ...

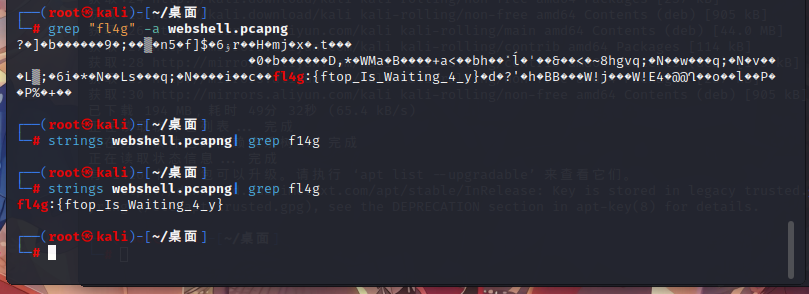

【攻防世界】Misc-心仪的公司

题目说明 超级简单,也是来自世安杯的题目。 解题过程 下载附件 下载附件,得到了一个流量包。 解题思路 这种一星简单流量包,就先看看是不是存在flag、f14g、f1ag、fl4g等字符串。 通过下面命令,可快速找到flag : 1grep "fl4g" -a webshell.pcapng 或者 1strings webshell.pcapng| grep fl4g flag为: 1fl4g:{ftop_Is_Waiting_4_y}

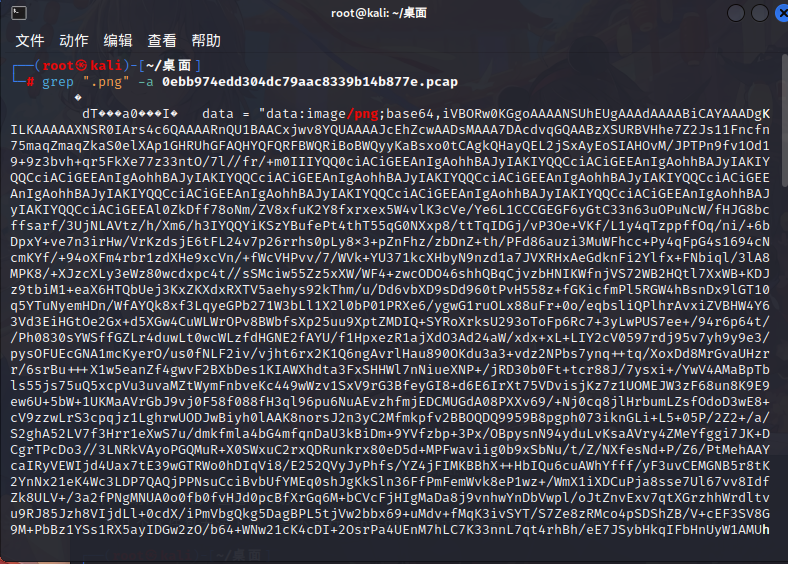

【攻防世界】Misc-适合作为桌面

题目说明 难度1的题目,但是感觉没有这么简单。 解题过程 下载附件 下载附件,得到了一张图片。 解题思路 看我箭头指的地方,感觉十分不自然。 我们先用Stegsolve进行一下分析。 使用xor图层分析就可以很明显的看到左上角是有一块方框的,具体是什么还不清楚。我们继续看一下其他图层,(二维码图片还是主要看Red plane1 和 0) 既然牵扯到了二维码,我们可以使用QR_Research。不过我们也有更快的办法:“小机器人” 把二维码交给机器人扫描,得到了一串应该是16进制的东西。 不过很明显,机器人的容错率更低,我们使用QR_Research扫描出来的结果与其不匹配。最终还是用QR_Resarch进行扫描。 打开010Editor,在右上角的文件->导入16进制导入这一串文本(需要保存为txt,然后导入) 接着使用tool.lu的在线Pyc解密工具:https://tool.lu/pyc/ 进行解密 也可以使用uncompyle6进行解密pyc: 1uncompyle6 <filename>.pyc > <filename>.p ...

/logo-20230203015616668.png)