【攻防世界】Crypto-工业协议分析1

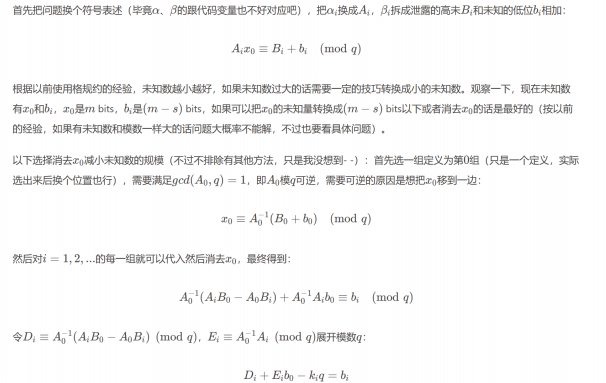

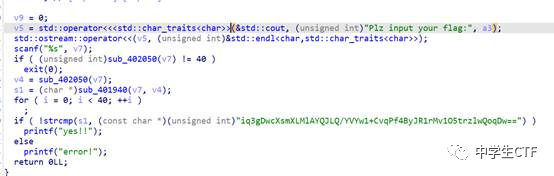

题目说明 题目来源: 工业信息安全技能大赛个人线上赛 题目描述: 工业网络中存在异常,尝试通过分析PCAP流量包,分析出流量数据中的异常点,并拿到FLAG。flag形式为 flag{} 解题过程 下载附件 下载附件,得到了一个pcap流量包,我们放到wireshark中进行分析。 解题方法1 搜索flag,得到了一个长度为10120的TCP流量包。 在这个流量包中,选择Trailer,右键,显示分组字节流。 找到了下面的内容 看样子应该是个图片,base64的图片。 新建一个txt,将此处的内容删去,只保留iVBxxxxxx的内容。 123456789101112import base64# 读入base64文件with open("b64.txt", "r") as f: base64_data = f.read()# 对字符串进行解码img_data = base64.b64decode(base64_data)# 将解码后的二进制数据写入文件with open("image.png", "wb& ...

【攻防世界】Reverse-easyxor

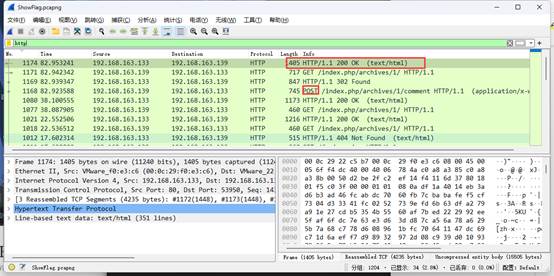

题目说明 题目来源: XSCTF联合招新赛 题目描述: 非常easy的xor 解题过程 下载附件 下载附件,得到一个easyxor.exe文件,我们接着 Xor 看样子是gcc出来的一个x64下windows程序,我们直接放进64位可爱的小姐姐(IDA)中使用。 在Main函数中,直接查看伪代码。 12345678910111213141516171819202122232425262728293031323334353637_main(); v11 = 0; v9 = 0; puts("Please input your flag:"); while ( 1 ) { v8 = getchar(); if ( v8 == 10 ) break; v7 = key[v9 % 4] ^ v8; //输入的字符,进行异或操作,得到v7 while ( 1 ) { v4 = v7--; //循环v7次 if ( v4 <= 0 ) //此wh ...

【攻防世界】Misc-[简单]凯撒大帝在培根里藏了什么

题目说明 题目来源: XSCTF联合招新赛 题目描述: 究极简单题(认真 格式为flag{你所得到的大写字符串} 解题过程 下载附件 得到一串ABBAB…的内容,猜测第一个应该是培根,培根是根据每5个由AB组成的字母进行替代ABCD的一种替代作业密码。 解题步骤 我们使用小机器人对培根解密,得到如下结果: 1NGBKLATCOZNIXEVZU 然后我们对这个字符串进行凯撒爆破,因为他没有给偏移量,我们这里使用我们自己写的Python库“qsnctf”进行解密。 (这个Python库可以通过pip安装,如果国内镜像源没有同步就使用pypi的源即可) 代码如下: 12345from qsnctf import *p = caesar_decrypt_cracking("NGBKLATCOZNIXEVZU")print(p) 得到的结果如下: 1{"1": "MFAJKZSBNYMHWDUYT", "2": "LEZIJYRAMXLGVCTXS", "3": ...

【攻防世界】Misc-[中等]QR1

题目说明 题目来源: XSCTF联合招新赛 题目描述: 一张空白的图片? 解题过程 下载附件 首先下载一下这个附件,得到了这样一张图片: (这是真的有图片,一张二维码,对的,但是特别淡,可能是图片色位修改的那种) 解题思路 尝试使用Stegsolve解,但是图片好像特别大,所以我们需要先压缩一下图片(调整一下宽高) 尝试将图片缩小10倍,然后再使用Stegsolve解看看。 但是好像并没有出来。 索性将下载好的附件直接拖到PS中,尝试加深色阶:将下载的文件导入PS,然后导出(因为直接下载的这个图片因为一些处理不能被PS认为是个可编辑对象,导出一个PNG,然后再导入。) Ctrl+L,调整图片色阶,将色阶调整一下即可在微信进行扫描。 简单的拖到PS里进行处理,加深二维码的内容,最后得到二维码的内容如下: 1flag{AHA_U_Kn0w_QR_c0d3_312468ed-ea59-4fe9-9cd2-b5e9d8b39498}

【攻防世界】Misc-删库跑路

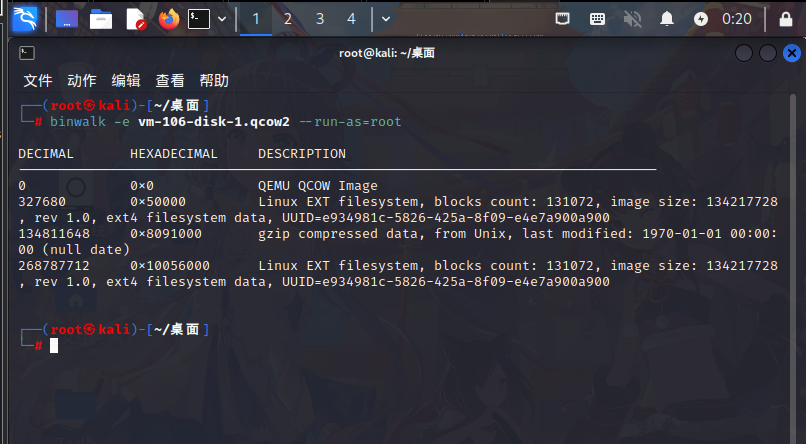

题目说明 题目来源: XSCTF联合招新赛 题目描述: 某星星在离职前给公司服务器来了一记rm -rf /*,真实演绎了什么叫"删库跑路",老板把恢复数据的希望寄托在刚刚入职的你身上。你能帮助公司恢复出硬盘里的重要数据吗 Hint1:通常来说删除文件只是把磁盘上对应的空间标记为未使用状态,数据本身还是存在于原本的位置 Hint2:有一款强大的工具可以识别或提取常见二进制文件内的数据 解题过程 下载附件 首先,先从平台下载附件,我们得到了一个内容为vm-106-disk-1.qcow2的文件。文件压缩前大小为512.3MB,压缩后为631.6KB。 关于qcow2 QCOW2是一种高级的虚拟机映像文件格式,由QEMU开发,用于存储虚拟机的磁盘映像。它可以在不同的操作系统之间共享,并具有更高的压缩率,更快的读写速度和更低的磁盘空间占用率。 使用010Editor 使用010Editor打开,发现大部分内容全是00,我们尝试一下使用文件分解的方式找一下有没有文件包含在其中。 分离出来一个256、一个512MB的ext文件,还有一个gzip文件。 在zip中找到fl ...

【原创工具】青少年CTF-Python库(使用示例)

函数库 - 我应该如何使用 由于Base、各种加密的方法较多,传参方法也花样百出。这里给大家写出这个文档方便参考,包含了供给大家使用的函数的说明、注意事项、参数和返回值等信息。 Web.py Scan class-DirScan DirScan 函数名 返回类型 位置 说明 DirScan list web.py 网站目录扫描 参数名 是否可空 传参类型 说明 url False string 网站地址,格式:https://bbs.qsnctf.com 如果后面存在/会自动删去 threadline True int 线程数(需要传整数)不可以太高了哦 默认10线程 sleep_time True int 每次扫描间隔时间 默认是0 dirlist True list DirScan的列表,格式[‘/www.zip’,‘/index.php’] 默认扫描库路径下的/plugin/txt/dirs.txt中的内容 return_code True list 返回结果的状态列表,格式[200, 301, 302, 401, 403, 500] ,格 ...

【青少年CTF】WP-Reverse-GoRe

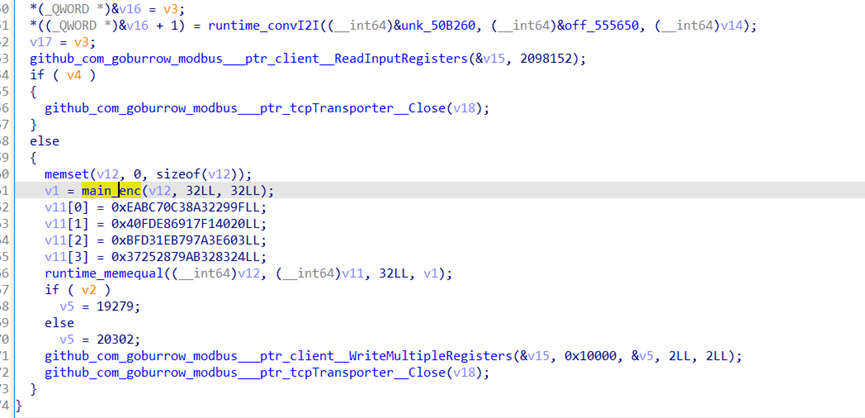

题目 GO_Re WP 代码比较混乱,细看之后找到 加密函数,猜测v1为是输入的值 经过加密之后与v11进行比较 分析加密函数 [ 调试得到v27 123V27=[243,79,85,235,242,11,136,210,70,121,193,114,95,140,200,114,59,213,194,165,130,41,234,220,20,176,3,159,72,73,88,84]V11= [0x9f,0x29,0x32,0x8a,0xc3,0x70,0xbc,0xea,0x20,0x40,0xf1,0x17,0x69,0xe8,0xfd,0x40,0x3,0xe6,0xa3,0x97,0xb7,0x1e,0xd3,0xbf,0x24,0x83,0x32,0xab,0x79,0x28,0x25,0x37] 多次尝试之后发现需要两个字节一起两两交换输出flag 脚本如下: 1234567891011121314v27=[243,79,85,235,242,11,136,210,70,121,193,114,95,140,200,114,59,213,194,165,130,41 ...

【青少年CTF】WP-Web-帝国CMS1-3通关记录

0x01说明 本次通过平台内题目作答,非真实环境。 本文已更新视频: 00:28:48 【青少年CTF】青少年CTF平台-帝国CMS01-03通关记录 2134 3 视频 青少年CTF训练平台 ...

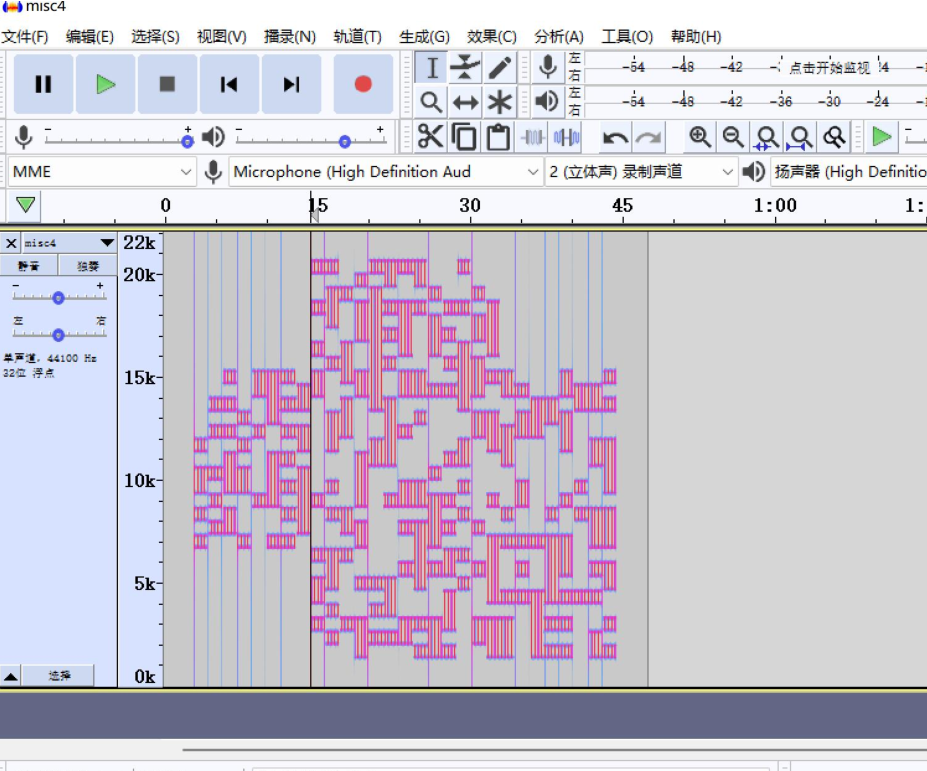

克拉玛依市第一届网络安全技能大赛复赛(个人)Wp

0x01 前言 此次比赛的复赛分为了个人赛和团队赛,所以会对文章分别发送,如果需要查看个人赛的WriteUp,请点击标题下方蓝字进入主页查看哦。 0x02 个人赛 Misc 应急食品 打开food.txt发现是一串base64代码,经过解码后发现在内容最后有个提示Hint:?GNP 观察字节流发现开头4个字节为98 05 e4 74,而PNG的文件头为89 50 4e 47,正好是十六进制的高低位进行了反转,那么编写脚本进行转换即可得到一张PNG图片 12345678910import base64f1 = open('food.txt','rb').read()data = base64.b64decode(f1)f2 = open('org_food.png','ab')for i in range(len(data)): l = data[i] << 4 & 255 h = data[i] >> 4 data2 = (l + h).to_bytes(1, ...

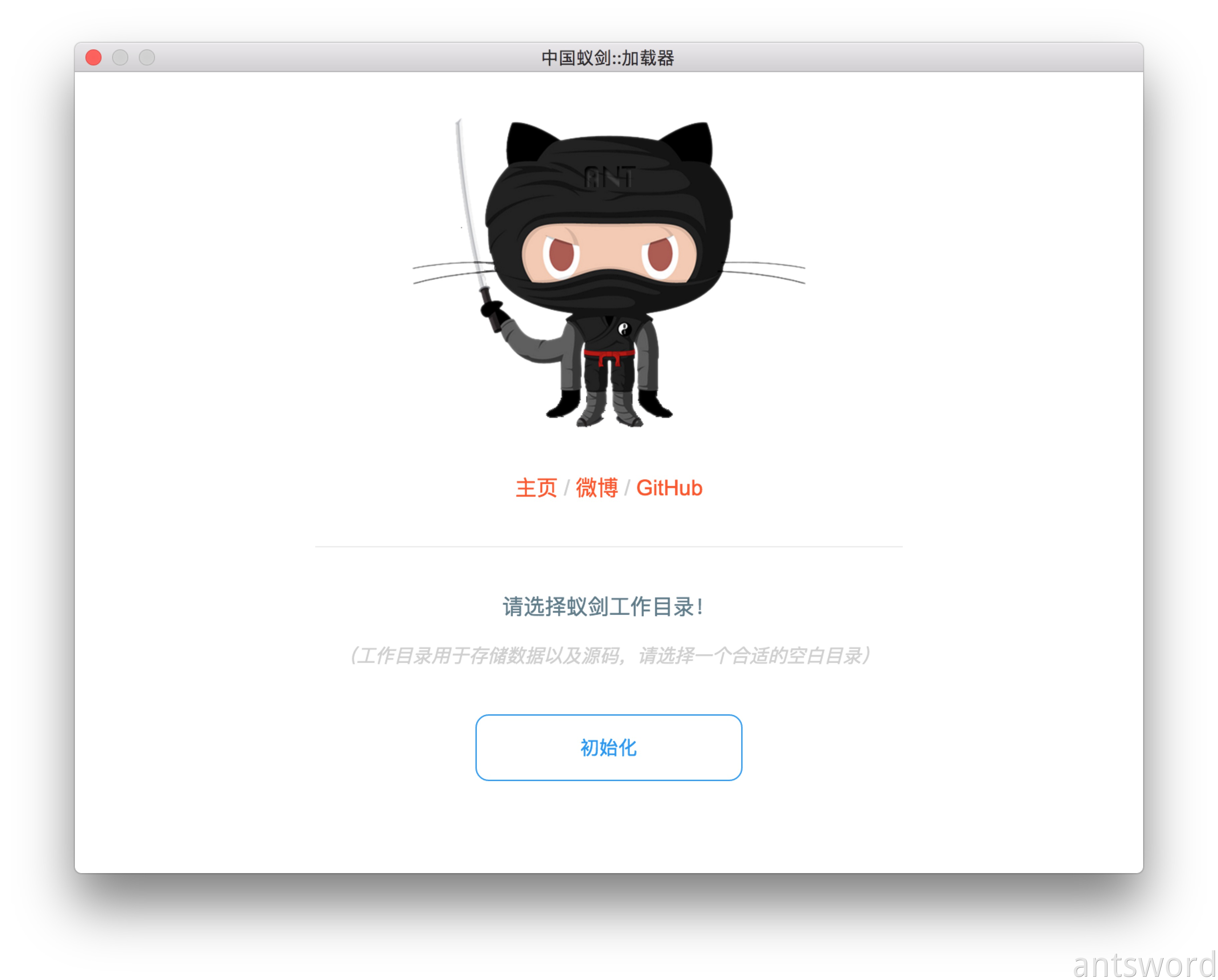

【工具】-Web-AntSword-中国蚁剑

中国蚁剑 - AntSword 中国蚁剑是一种跨平台操作工具,它主要提供给用户用于有效的网络渗透测试以及进行正常运行的网站。 否则任何人不得将网站用于其无效用途以及可能的等目的。自己承担并追究其相关责任! 1.入门学习 入门学习可以参考https://www.yuque.com/antswordproject/antsword/lmwppk 这是AntSword的Github提供的语雀文档。 1.下载蚁剑加载器 从 v2.0.0-beta 版本开始,我们引入了加载器这一概念。用户/开发者只需要下载对应平台的加载器,无需安装额外的环境,即可对源代码进行编辑/执行/调试等操作。可直接运行当前最新的开发版和发行版源代码。 加载器与核心不同,在GitHub的https://github.com/AntSwordProject/antSword 中存放的是核心。下载过后,放置在一个目录中。 antSword是核心,AntSword-Loader是加载器。 README.me中有详细的介绍。 注意:官方加载器仅在 https://github.com/AntSwordProject/AntSw ...

![【攻防世界】Misc-[简单]凯撒大帝在培根里藏了什么](/./../img/%E3%80%90%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8C%E3%80%91Misc-%E7%AE%80%E5%8D%95-%E5%87%AF%E6%92%92%E5%A4%A7%E5%B8%9D%E5%9C%A8%E5%9F%B9%E6%A0%B9%E9%87%8C%E8%97%8F%E4%BA%86%E4%BB%80%E4%B9%88/image-20230113012023633.png)

![【攻防世界】Misc-[中等]QR1](/./../img/%E3%80%90%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8C%E3%80%91Misc-%E4%B8%AD%E7%AD%89-QR1/image-20230113011011107.png)